近一年來常常被詢問DDoS相關的問題,從攻擊的手法到是否有相對應的解決方案等等,分享的課程以及參加的資安會議,也越來越多與DDoS有關,從不同的角度看待DDoS其實可以更真實的面對這個不斷成長中的網路攻擊。

分散式阻斷服務(DDoS, Distributed Denial of Service)是目前越來越常見,且越來越難防禦的網路攻擊手法,在各種不同的網路安全威脅之後,其中分散式阻斷服務攻擊(DDoS, Distribution Deny of Service)已成為近來主要的網路安全威脅之一,而此類型的攻擊,大多非直接入侵,而是透過耗盡網路資源、計算資源等方式,降低服務主機本身的系統效能,以達成影響受害者系統的目的,因此當遭遇到此類的網路攻擊時,受害者往往在短暫的時間內就會直接影響到原本的服務;近年來透過關鍵網路服務弱點,進行網路放大攻擊,除了可以避免因為連外網路頻寬不足而無法執行大規劃的攻擊。

當DDoS攻擊發生時,大多數所採取的策略都以降低其所造成的影響為主,一旦網路服務遭受攻擊時,往往可以讓我們進行應變的時間相當有限,從攻擊手法的行為偵測,到應用資安設備進行防禦,都需要配合進行調整,因此在近幾年網路化與雲端化的趨勢之下,也出現了許多針對此類網路攻擊提供「流量清洗」的服務,利用前端網路流量特徵的偵測,收集來自網路設備的資訊,例如:路由器所提供的Netflow資料,再經過網路行為特徵的分析,找到當時攻擊者所使用的攻擊手法,將該連線的行為轉移到清洗中心進行過濾,而清洗中心針對網路的流量進行比對,當確認網路流量中的異常行為時,則將該網路封包丟棄,最後再將經過純淨處理後的流量導回原本的網路設備,讓已經過濾完成的網路流量可以到達目的地,利用清洗中心進行異常網路流量的清除,可以減輕被攻擊的目標承受來自分散式阻斷服務攻擊的影響,不過因為攻擊的手法極有可能多樣化,或是當攻擊者發現所使用的攻擊方法無法達成預期的目標時,皆有可能轉換成其它的攻擊手法,因此由資安防禦的角度而言,建立預警的偵測機制,也成為相當重要的一環,配合前端的資料收集與預警,方便後續進行應變與處置。

當DDoS攻擊來臨時,第一個直接感覺到變化的就是網路流量的激增,增加的幅度會因為攻擊者所採用的攻擊手法不同而有所不同,大多數的網管單位都會配合網路的營運,建置如MRTG之類的網路流量收集平台,透過定期的資料收集,掌握網路頻寬的使用情況。

(圖)MRTG網路流量的變化

當巨量的攻擊開始之後,第二個直接受到的影響的就是遭受攻擊的主機,有可能會因為系統的資源或是網路的資源耗盡,而無法正常的提供服務,或是因為資源不足所造成的逾期回應,而出現伺服器錯誤等相關的訊息,目前多數的網站伺服器在設計上,會依據使用者的訪問,提供對應的執行程序,當使用者超過逾期回應(Time Out)的時間,伺服器才會將該名使用者的執行程序終止,不過在未終止之前,將會持續佔用伺服器本身的硬體資源,例如:記靜體的空間等。當無法回應或回應逾時,可能會出現「404 Not Found」或是「應用程式中發生伺服器錯證」等訊息。

(圖)伺服器的錯誤訊息

網路上的情資

目前網路上提供即時DDoS攻擊資訊的網站服務相當多,以下舉幾個是個人常拜訪的網站,可以用來掌握網路上的威脅情資,這些網站所提供的資訊,主要是從該業者的角度提供參考的資訊,雖然不會是完整的呈現網際網路的現況,不過涵蓋的範圍已經是具備參考的公信力了。

由Google所發展出來針對DDoS的攻擊行為分析平台,也收集了過往多次全球性的DDoS攻擊行動資訊,包括攻擊的來源、受駭的目的地、通訊協定的分析、攻擊的網路流量等等資訊。

(圖)Google Digital Attack Map的畫面

由Arbor Networks所提供的平台,透過全球超過9成5的ISP客戶的涵蓋率,掌握全球的網路安全威脅來源,也可以透過網路安全情資的發佈,讓我們掌握目前網際網路的危安因素。

(圖)ATLAS的統計資料

NORSE也是個人常常到訪的網站,除了視覺化的呈現方式之外,在這也可以掌握目前全球的網路攻擊情況,尤其由所提供的攻擊平台,採用即時與互動的方式,可以提供使用者瞭解目前的網路威脅情況。

(圖)NORSE的視覺化平台

當DDoS攻擊活動出現時,透過視覺化的平台,就可以明顯的看到攻擊發生時的情況,例如:大量的攻擊流量來自特定的區域,或是全球性的分散來源,這些資料也方便我們對應到當時的網路情資,也可以與真實世界的事件有所聯結。

(圖)Norse呈現DDoS攻擊時的情況

DDoS的幫兇-殭屍網路(Botnet)

多年來殭屍網路伴隨著許多資訊安全事件的發生,從早期簡單的惡意程式發展至今,已成為具備多種能力的惡意程式,並且因為不同的系統或是軟體弱點的出現,朝向特定弱點或是特定攻擊方式的方向發展,在追蹤與分析來自誘捕網路(Honeynet)所收集到的惡意程式,透過分析報告不難呈現惡意程式所呈現的行為特徵,已有越來越多的惡意程式具備發動DDoS攻擊的能力,可以在攻擊者的一聲令下,成千上萬的殭屍電腦(Honeypot)就會參與大規模的網路攻擊行動。

(圖)Dorkbot.Botnet具備DDoS的功能

主要的攻擊類型:

目前在DDoS攻擊行動中常見的攻擊手法,主要可以歸納出以下幾項:

從遭受攻擊的主機上來看,系統資源的耗盡是常見的手法,中央處理器的負載,在承受攻擊的當下,極可能直接飆高到100%,多核心的系統也可以看到同樣的情況,此時系統的效能將會快速降低,直接影響到正常使用者。

網路頻寬是昂貴且有限的,在大量的網路攻擊行為發生時,網路頻寬的使用率將會是第一個反應的,以目前來自國內與來自國外的DDoS攻擊事件來看,來自國外的攻擊來源位址或是假冒的攻擊來源,仍然是最主要的攻擊手法,因此並沒有辦法從網路設備單純的拒絕特定的來源對目標的攻擊,而透過台灣網際網路的連線頻寬來看,目前大多數的ISP都有相當多的連外線路,頻寬的大小其實也跟各自的服務對象有關,不過這些連外的頻寬,就會成為DDoS攻擊過程的瓶頸,因此後來發展出來的針對基礎設施進行放大攻擊的手法,多是為了避免在這個關鍵點出現瓶頸所運用的技術。

未修補的系統或是網路設備本身的弱點,等於是幫攻擊者開了一道門,未修補的系統與軟體弱點,影響的嚴重程度可能比未安裝端點防護的軟體而多,以先前被運用為NTP攻擊的手法,CVE-2013-5211就是一個典型的弱點。

(圖)CVE-201305211 NTP弱點資訊

從有網際網路以來,為了不斷的解決現在網路環境下的問題,陸續發展出許多基礎的關鍵網路服務,包括了DNS名稱解析服務、NTP網路校時服務、DHCP動態位址分配等,大多數的企業因應網路使用上的需求,都會配合建置,在建置當時多數會以最新的版本進行軟體的安裝,也會完成弱點的修補,但是隨著時間的流逝,系統可能會因為疏於維護而未修補了系統的弱點。

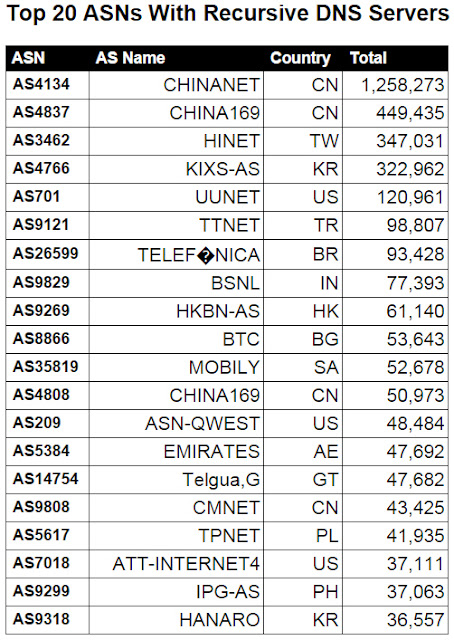

國際知名的資安研究組織Shadowserver,曾經進行了全球的Open Resolver DNS服務掃瞄計畫(

https://dnsscan.shadowserver.org/),其中出乎個人意料的是中國大陸(China)高達二百萬台以上的DNS有開啟Recursive(遞迴) DNS的查詢服務,經由 Recursive的方式,讓使用者可以從網域名稱的樹狀結構的根 ( Root ) 來進行遞迴式的查詢,可以找到需要的網址,這和實際的連結到 Authoritative DNS Server 進行的方式是類似的,如果在企業內建置具備遞迴查詢的服務,可以節省部份的流量,不過但也可能帶來部份的資安風險。

如果以ASN的方式進行統計,其中Hinet掃瞄出34萬台具備遞回查詢功能的DNS伺服器,也是全球的第三名,主要在於國內許多企業大多還是選擇自行架設DNS的服務,也可以擁有較高的自主性。

提供一個可以在線上檢測DNS服務是否有開放遞迴查詢功能的網站,可以透過

http://openresolver.com/提供的服務進行檢測,以下就測試了一下國內應該是最多人使用的Hinet DNS服務,出現開放遞迴查詢的功能。

(圖)Openresolver.com的檢測服務

應變機制的建立

- 事件應變團隊(Incident Response Team)

完善資訊安全事件的應變團隊,在事件發生時可以避免因為手忙腳亂了失去了處理該事件的黃金時間。

一個縱深防禦的概念

從網路服務供應商(ISP, Internet Service Provider)的角度來看,皆需要針對DDoS的網路攻擊建立一套標準的作業流程以及因應的方案,以降低遭受攻擊時的影響範圍與遭受的損失,在網際網路的世界中,以ASN代表著不同的ISP,也意謂著不同的網路管理單位,因此以ISP為一個DDoS攻擊的防制中心,是最經濟且可以實施的方案,再透過不同的ISP之間的互助合作,快速的針對所造成的網路攻擊進行因應。

網路流量清洗的概念,目前已有多家網路服務與資安設備業界提供了網路清洗的解決方案,基本的運作原理多從應用層的服務或是特定的網路服務進行處理,以解決單純收集Netflow資料而無法掌握深度資訊的問題,當偵測到異常的網路流量時,可以依據攻擊者所使用的手法,例如:攻擊者使用的通訊協定,將網路流量引導到流量清洗中心進行處理,將異常的通訊清洗完成之後,再將乾淨的流量回到目標主機。

近年來許多ISP業者的頻寬因應網路使用需求的增加,不斷的加大網路的頻寬,以因應使用者以及新興網路應用服務的需求,而台灣的學研網路也即將進入100Gbps以上的世代,因為頻寬的增加,對於DDoS此類網路攻擊的威脅而言,更需要積極的面對與尋求解決方案,傳統單純使用Netflow進行資料收集與情資分析的方式,在目前網路流量激增的環境中,更面臨了挑戰。

一個DDoS的防禦概念,須具備縱深防禦的架構,就如同國際資安社群FIRST組織(

https://www.first.org/),建構以各國的CERT、CSIRT為主的情資平台,利用彼此之間的事件通報,讓各國的事件應變單位進行資訊安全事件的處理,對於廣域的事件處理,從兩個端點切入進行處理,而DDoS的防禦機制,也應具備相同的處理機制,從各個不同地點的設備進行分析與偵測,並且能夠進行全球性的攻擊情資的交換,由位於攻擊來源的區域直接進行處理。